Mehrere WAN-IPs auf der pfSense

Hat man mehrere IP-Adressen von seinem Provider zur Verfügung gestellt bekommen, so möchte man diese sicherlich auch für unterschiedliche Dienste nutzen. Zum Beispiel eine für den VPN-Zugang über HTTPS und eine für den Webmailzugang über HTTPS. Vielleicht hat man ja auch zwei Gruppen hinter demselben Internetzugang sitzen und möchte diese in verschiedenen Netzen halten. Auch hier ist es angenehm wenn man für jede Gruppe eine eigene öffentliche WAN-IP-Adresse hat.

Soll dies auf meiner Lieblingsfirewall, der pfSense, realisiert werden, so geht man dafür folgendermassen vor:

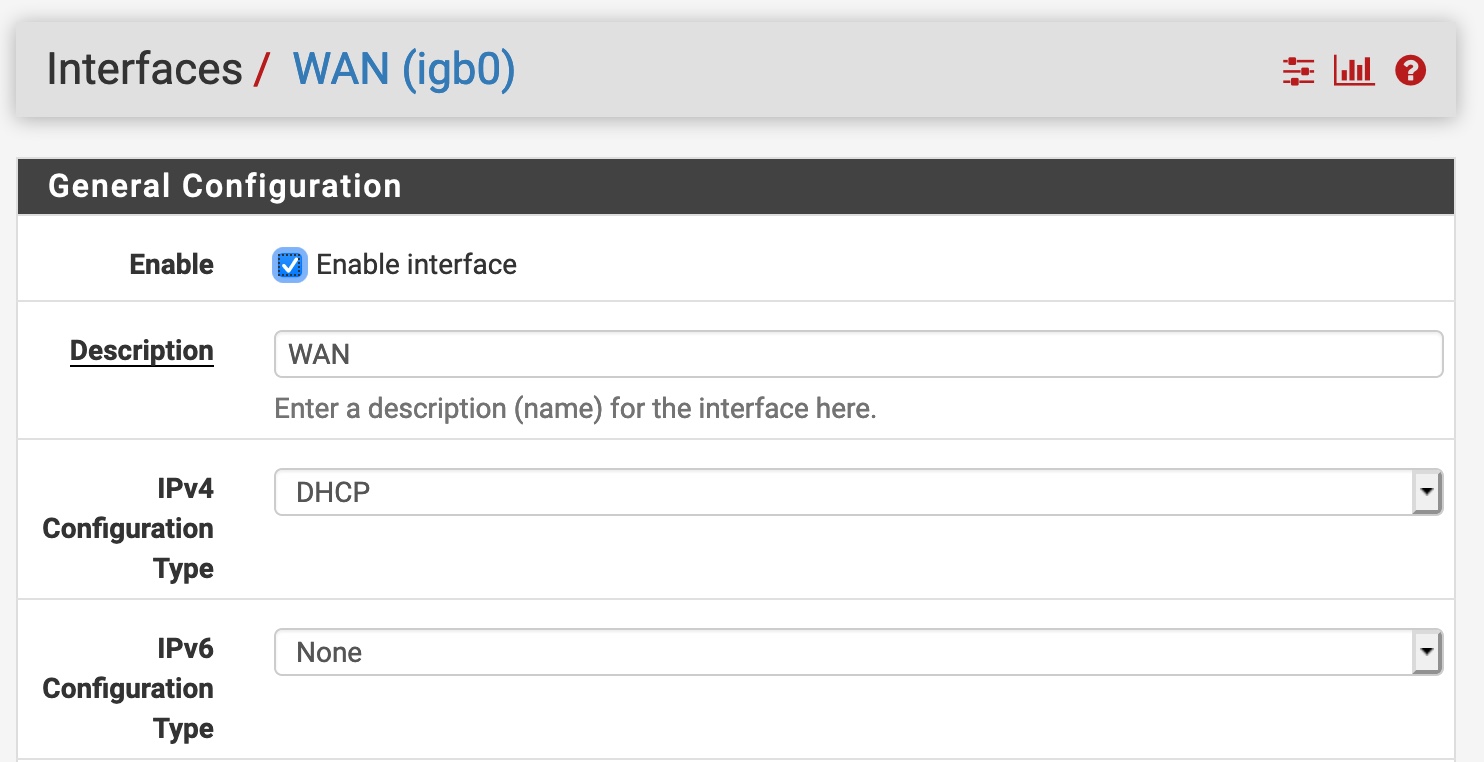

Wir definieren wie gewohnt das WAN-Interface:

Bei Verbindung zum Internet bekommt das WAN-Interface vom Provider seine IP-Adresse zugewiesen. Um diesede Haupt-IP-Adresse müssen wir uns also nicht weiter kümmern. Das wird die WAN-Address.

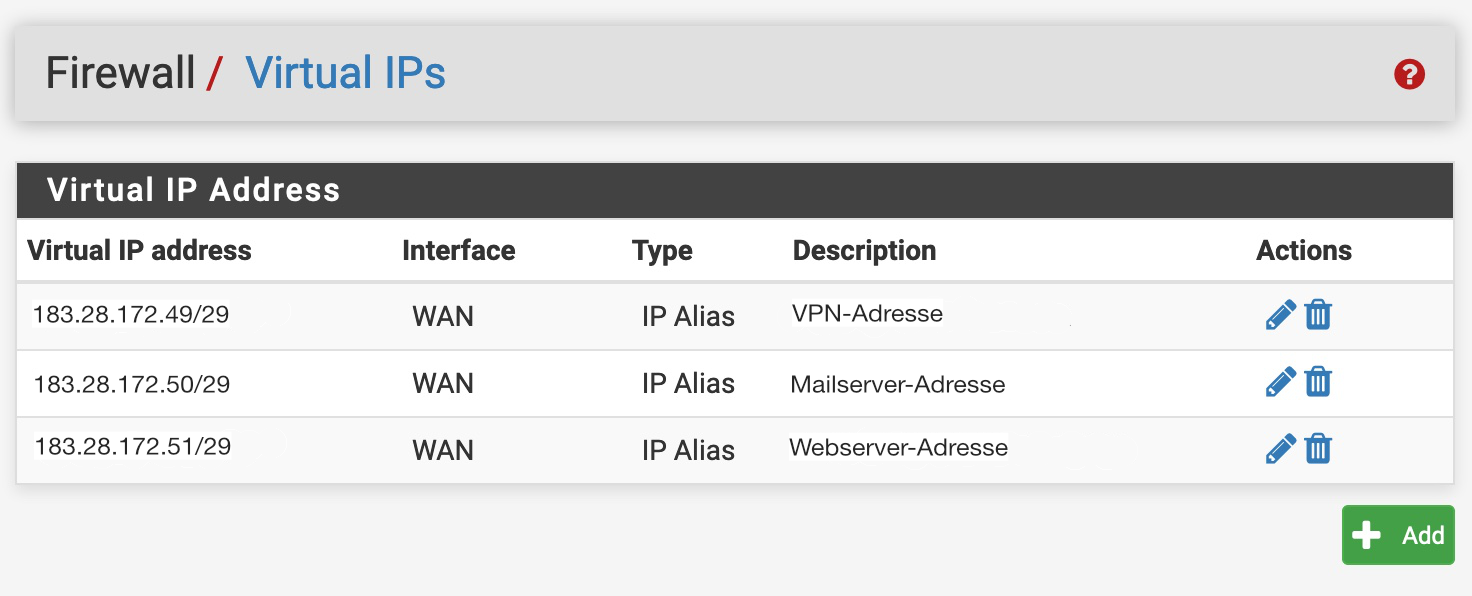

Die weiteren IP-Adressen, die wir verwenden können, hat uns der Provider schriftlich mitgeteilt. Zum Beispiel:

- 183.28.172.49/29

- 183.28.172.50/29

- 183.28.172.51/29

Um diese drei IP-Adressen für unser WAN-Interface ebenfalls verfügbar zu machen, müssen wir diese als Virtuelle-IPs für das WAN-Interface in der pfSense registrieren. Dies können wir unter dem Menüpunkt Firewall -> Virtual IPs tun.

Nun können wir Natting-Regeln für jede virtuelle IP erzeugen und natürlich auch für unsere Haupt-IP-Adresse. Unter Source- respektive Destination-IPs können wir nun direkt außer der WAN-IP auch unsere zusätzlich eingetragenen virtuellen IP-Adressen auswählen. Natürlich können wir auch alle anderen Arten von Regeln mit diesen IP-Adressen erstellen, so als ob es eigene Anschlüsse wären.

Outgoing NAT

Alle Pakete, die von der pfSense nach draussen gehen, werden mit der Haupt-IP-Adresse des Anschlusses versehen. Dies kann man unter Firewall -> NAT -> Outbound sehen. Hierfür sind dann die Automatic Rules der Automatic outbound NAT rule generation verantwortlich.

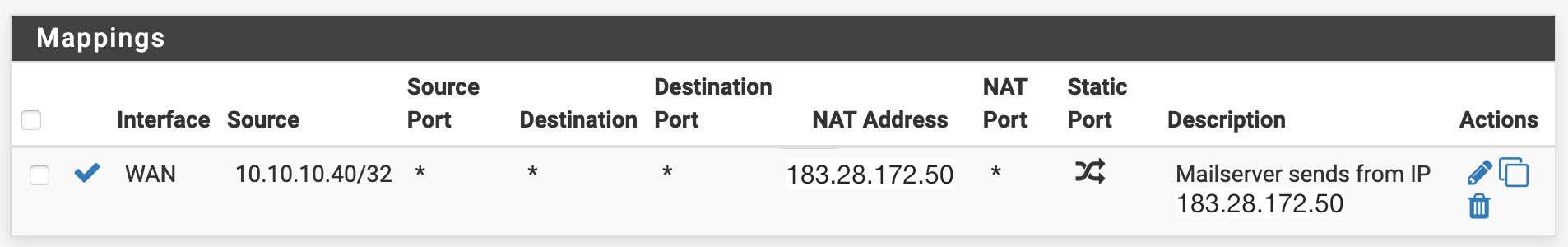

Will man nun, dass z.B. alle Pakete, die vom internen Mailserver aus verschickt werden, die IP-Adresse erhalten, unter der der Mailserver auch erreichbar ist, so muss man hier eine zusätzlich Outbound-Rule erzeugen.

Hierfür müssen wir als erstes umschalten von Automatic outbound NAT rule generation zu Hybrid Outbound NAT rule generation. Dies bedeutet, dass wir vor den automatischen Regeln unsere eigenen definieren können, die dann vor den automatischen angewandt werden.

Wenn unser Mailserver intern die IP-Adresse 10.10.10.40 hat, so könnte eine Outbound-Natting regel so aussehen: